Меню

Соціальні мережі

Розділи

27 липня 2024 р. 10:54

Вірус, що атакував одеситів через адреси держустанов, може бути зброєю російських хакерів

898

Фотоколаж: Інтент

Електронні листи з вірусом, які останнім часом отримують журналісти та громадські діячі в Одеській області з ніби-то електронних адрес Одеської міської ради чи державних установ, можуть бути інструментом спонсорованої російськими спецслужбами хакерської групи Gamaredon (UNC530).

Про це повідомили експерти Лабораторії цифрової безпеки, яким нещодавно Інтент спрямував на експертизу такий лист, що надійшов на адресу редакції.

Вони зазначили, що у відкритому доступі знайшли аналогічні повідомлення зі шкідливим файлом. Зокрема, про це повідомили на ресурсах компаній Strike Ready, LevelBlue і Dark Atlas.

"Детальний аналіз дав змогу побачити багатокрокову фішингову схему і її російський слід. Отже, що ми бачимо? Лист нібито від Департаменту економічного розвитку Одеської міської ради, електронна адреса відправника виглядає достовірно, відсутні граматичні помилки, але є коротке повідомлення і навіть підпис. Враховуючи, що людина, яка отримала цей лист, є громадським діячем в Одесі, то все виглядає цілком логічно. Оскільки ми вже знаємо, що це був фішинг, то виникають питання щодо електронної адреси відправника. У фішингових листах ми зазвичай бачимо два найпоширеніші варіанти маніпуляцій з полем відправника: підміна адреси в заголовку листа або компрометація поштового сервера. На жаль, не маючи оригіналу листа, який містить всі технічні деталі, ми не могли остаточно перевірити це", - зазначили в Цифролабі.

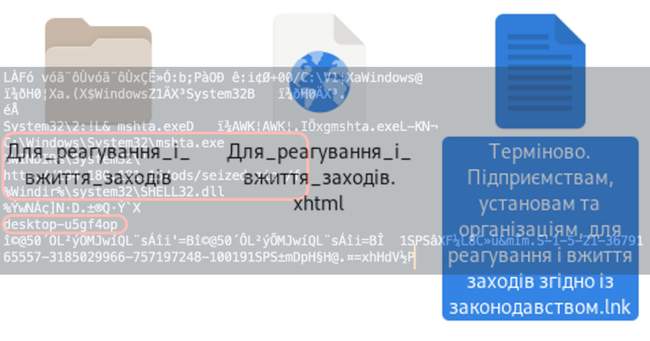

Експерти наголосили, що в такому випадку найбільше підозр викликає саме вкладений файл "Для_реагування_і_вжиття_заходів.xhtml". Файли з таким розширенням, як зазначають експерти, за замовчуванням відкриваються браузером як збережена вебсторінка.

Після низки кроків експерти з'ясували, що шкідливий код був захований всередині інших, як у матрьошці. Через це на момент аналізу більшість антивірусів не виявляла шкідливу активність вкладеного файлу. Разом із тим автоматизовані системи аналізу теж не могли виявити підозрілу активність через те, що виконання коду зупинялось, очікуючи на рух курсора.

"Зловмисники застосували прості техніки для ускладнення виявлення, такі як: очікування на рух курсора, перевірка середовища запуску, приховування коду за допомогою маніпуляцій з текстом, відстеження запуску файлу, завантаження кінцевого шкідливого коду лише за умови, що перший спрацював. Також зловмисники ймовірно підмінили електронну адресу відправника, а також адаптували вміст і назви файлів, щоб виглядати довіреним відправником", - пояснили в Цифролабі.

Як зазначають експерти простої відповіді на те, як захиститись від таких атак немає. Тому, що хакери постійно змінюють свої техніки й підходи, а якісний кіберзахист потребує комплексного підходу, зокрема спеціалістів, інструментів і налагоджених процесів в організації, а в держустанов може просто не вистачати ресурсів.

"Те, що ви можете робити, — це з підозрою ставитися до подібних імейлів та повідомлень у месенджерах. Якщо отримали файл із незвичним розширенням або архів з паролем, а повідомлення при цьому спонукає вас до дії через залякування, краще будьте екстрапильними", - порадили експерти.